JOHN THE RIPPER

John the Ripper é uma ferramenta de código aberto amplamente utilizada para teste de segurança de senhas. Desenvolvida para identificar senhas fracas em sistemas off-line, ela realiza ataques de força bruta e ataques de dicionário, testando combinações até encontrar a correspondência correta. Sua flexibilidade permite identificar diferentes algoritmos de hash, um deles é o PKZIP o qual irei fazer uma demonstração ética o "Quebrando".

Embora "John The Ripper" seja usada por profissionais de segurança para auditar a resistência de senhas, também pode ser explorada por atacantes mal-intencionados. Por isso, seu uso deve ser ético e restrito a ambientes autorizados. A ferramenta é altamente personalizável e suporta paralelismo para acelerar processos, sendo uma referência em testes de penetração e auditorias de segurança.

VAMOS APREDER A USA-LA!

O primeiro passo

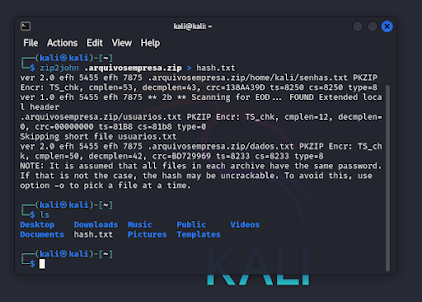

O primeiro teste será em um arquivo ZIP que criei, simulando um ataque de dicionário, com o John the Ripper. Para isso, irei extraí o hash da senha do arquivo ZIP usando o zip2johnIrei primeiro extrair o hash deste arquivo ZIP utilizando o comando:

zip2john .arquivoesmpresa.zip > hash.txt

passando comando 'cat' é possivel analisar oque há no arquivo

É o Hash do arquivo ZIP.

Passo 2

Irei passar o simples comando

john hash.txt

Podemos observar duas coisas interessantes que a ferramenta fez.

- Descobriu qual o algoritmo de hash era: PKZIP

- Utilizou automaticamente uma wordlist padrão pré-instalada.

Wordlist+engenharia social

O Passo 3 : atrás de uma wordlist.

Encontrei algumas WordLists.

A primeira wordlist não teve sucesso em encontrar a senha.

características desta wordlist:

7.777 Palavras 5.566 Cidades 1.993 Nomes masculinos mais populares. 1.400 Nomes femininos mais populares 928 Nomes de bandas 677 Times de futebol 43 Senhas mais utilizadas no Brasil 146.645 Numero

A segunda wordlist também não obteve êxito nela há 67804 palavras, nomes, símbolos, números etc...

Então você deve estar se perguntando como é possível, com toda essa quantidade de linhas entre palavras comuns, cidades, nomes, números ainda não ter encontrado a senha?!

Vamos dizer por enquanto, que a senha dos arquivos é h1p0p0tam0 e nas duas wordlist há a seguinte palavra hipopotamo, como se percebe muda-se a letra ' i ' por 1 e a letra ' o ' por 0 (zero), essa singela mudança impedi o programa de achar essa senha, já que o tipo de ataque feito e com uma lista pré-produzida.

Mas não se engane essa senha continua sendo extremante fraca, principalmente se utilizado programas como hydra, que são capazes de criar várias combinacões sem necessidade de listas pré-produzidas.

Ai está a importância de se criar senhas com caracteres especiais, números, letras maiúsculas e minúsculas, Mas de extremamente importante atentar-se ao tamnho ao senha como reporta a NIST (instituto Nacional de Padrões e Tecnologia) em uma atualização de suas diretrizes de senhas: "O comprimento da senha é um fator primário na caracterização da força da senha . Senhas muito curtas rendem ataques de força bruta e ataques de dicionário".

Passo 4 | Wordlist personalizada

Bem você viu que com três wordlists encontradas facilmente na internet ainda sim não foi possível "quebrar" a senha.

Vamos dizer que eu utilizei técnicas de engenharia social e descobri que o chefe de uma sessão desta empresa pediu ao seu funcionário que colocasse uma senha segura e um caractere especial na encriptação deste arquivo "ultra-mega secreto". Então eu crio uma wordlist baseada nestas informações e...

Com sucesso descobri a senha, bem... "segura".

E agora posso usá-la pra verificar oque há dentro destes arquivos:

O QUE SÃO WORDLIST? | ROCKYOU.TXT: 32 MILHÕES DE LINHAS.

Os hackers exploraram uma vulnerabilidade de injeção SQL e acessaram o banco de dados, revelando não apenas senhas, mas também e-mails e outros dados sensíveis. Essa falha grotesca de segurança tornou-se um marco na cibersegurança do que diz respeito a negligência de empresas com os dados de seus usuários. Depois do Exploit a base de senhas foi compilada em um unico arquivo, ironicamente chamado: ROCKYOU.TXT.

A wordlist ROCKYOU.TXT acompanha nativamente o kali linux, podendo ser a acessado da seguinte forma: cd /usr/share/wordlists

Comentários

Postar um comentário